Inzicht in cybersecurity: 360°-view op al je kwetsbaarheden

Eén op de vijf bedrijven is de afgelopen jaren in aanraking gekomen met hacking, datadiefstal of andere vormen van cybercrime. Weet jij welke risico’s jouw organisatie loopt? Waar liggen jouw kwetsbaarheden? Bij OneXillium brengen we via het principe “Mens, Proces, Techniek” het huidige securityniveau van onze klanten in beeld en leggen bloot waar risico’s liggen. Wij verlagen deze risico’s en bieden opvolging. Cybersecurity is dan ook geen project, maar een doorlopend proces.

Navigeren in een wereld van digitale gevaren

Er zijn verschillende uitdagingen waar je organisatie mee te maken kan krijgen op gebied van cybersecurity.

Geen continu inzicht in kwetsbaarheden

Cybersecurity is geen momentopname. Geen continu inzicht kan leiden tot beveiligingsincidenten, datalekken en cybercriminaliteit. Dit kan de reputatie en financiën van een organisatie ernstig schaden.

Gefragmenteerde diensten bij verschillende leveranciers

Veel bedrijven zien cybersecurity nog als een project in plaats van een doorlopend proces. Vaak wordt er gereageerd op bedreigingen door allerlei type oplossingen. Ieder type oplossing dient een ander doel en wordt regelmatig ook nog belegd bij verschillende dienstverleners. Door deze wildgroei hapert de opvolging en is het lastiger om proactief te handelen in plaats van te reageren op bedreigingen.

Naar een hoger security volwassenheidsniveau (maturity) gaan

Bedrijven hebben vaak moeite om hun securityniveau te verbeteren. Dit kan liggen aan een gebrek aan tijd, kennis of middelen. Sommige bedrijven hebben geen securitybeleid of ze hebben een beleid dat incompleet is. Het volgen van de “Mensen, Proces, Techniek”-aanpak en het in kaart brengen van het huidige securityniveau kan een uitdaging zijn als bedrijven niet weten hoe ze dit moeten implementeren.

Hoge eenmalige kosten

Bedrijven worden vaak geconfronteerd met veel eenmalige kosten. Organisaties worden ook geconfronteerd met het probleem dat er geen duidelijk budget is vastgesteld voor beveiligingskosten. Het budgetteren van security is lastig omdat het afhankelijk is van een samenspel van projecten, uren en licenties.

Onthul kwetsbaarheden. Verminder risico's.

Bij OneXillium brengen we het huidige securityniveau (maturity) van onze klanten in beeld en leggen we bloot waar de risico’s liggen. Via het principe “Mens, Proces, Techniek” toetsen we doorlopend het veiligheidsniveau op alle mogelijke vlakken en beoordelen en prioriteren we de ontdekte kwetsbaarheden. Zo is altijd duidelijk welke kwetsbaarheden er zijn, wat de volgorde van het afdekken van de kwetsbaarheden zou moeten zijn en hoe we de risico’s kunnen verlagen tot een acceptabel risiconiveau. Wij treden hierin op als onafhankelijk partner en brengen op basis van een beleid een doorlopend advies uit.

Digitale veiligheid

als doorlopend proces

- Altijd inzicht in kwetsbaarheden met behulp van dashboard

- Aan de slag met een effectief cybersecuritybeleid

- Totaalproces (beheren, installeren en opvolgen) door een dedicated security team

- CISO op afstand

- Creëer bewustwording bij iedere medewerker met onze in-house tooling

- Onafhankelijk securityadvies

- Lange termijn risicoverlaging door te werken met een effectief beleid

Voorkom dat je bedrijf het slachtoffer wordt van cybercrimes. Test je kennis en ontdek hoe je jezelf kunt beschermen!

Bescherm je organisatie tegen cybercriminelen

Structuur en opvolging: doorlopend beveiligingsproces

Breng structuur en opvolging in de informatiebeveiliging van jouw organisatie! Start met een risicoanalyse om de huidige staat van de processen in kaart te brengen en bouw verder op de gevonden risico’s. Hierdoor zorg je voor een veilige omgang met informatie. Veranker deze maatregelen in een helder cybersecuritybeleid. Dit beleid vormt de basis voor een sterke informatiebeveiliging binnen jouw organisatie. Het opzetten en onderhouden van een dergelijk beleid is een doorlopend proces dat constant aandacht vereist.

Inzicht in kwetsbaarheden

Test de kwetsbaarheden binnen jouw organisatie met behulp van een geautomatiseerde kwetsbaarheidsscan. Hierbij worden de technische kwetsbaarheden in de IT-infrastructuur in kaart gebracht. Er vindt een analyse plaats, zodat duidelijk is welke onderdelen binnen jouw organisatie mogelijk interessant zijn voor hackers.

Proactief hackers voor zijn

Dit kan met behulp van een pentest, ook wel penetratietest genoemd. Dit is een simulatie van een cyberaanval door een ethische hacker op je computer of netwerkomgeving. Zo ontdek je de kwetsbaarheden in je systeem, zodat je deze kunt verhelpen voordat een echte aanvaller er misbruik van kan maken.

Bewustwording creëren bij medewerkers

Bescherm je organisatie tegen phishing met onze in-house tooling en persoonlijke aanpak! Voorkom dat je slachtoffer wordt van cybercriminelen en behaal jouw security awareness doelstellingen. Sluit je aan bij onze groeiende lijst van organisaties van groot tot klein die hun veiligheid versterken met onze hulp.

Doorlopend inzicht

Krijg snel en gemakkelijk continu inzicht in de security binnen jouw bedrijf. Een handig dashboard zorgt voor alle belangrijke informatie in één totaaloverzicht. Dit omvat de huidige status van de kwetsbaarheden, mogelijke oplossingen hiervoor en hoe goed jouw medewerkers zich bewust zijn van beveiligingsrisico’s.

Informatiebeveiliging is voor veel organisaties vaak nog een ondergeschoven kindje, terwijl de risico’s van een onvolledig aanpak steeds groter worden.

Tim van Haagen, Sales Director OneXillium

Maatwerkaanpak in een standaardoplossing

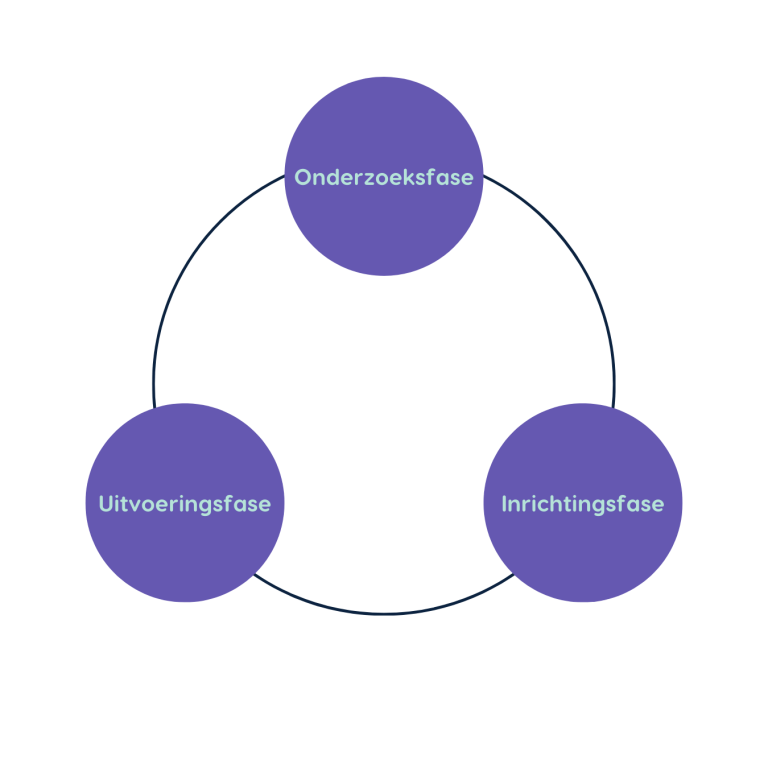

Een doorlopend en wederkerend proces voor je veiligheid bestaat uit 3 verschillende fases:

Onderzoeksfase

Voordat je begint met het verkleinen van risico’s is het noodzakelijk dat je weet waar je precies staat. Aan de hand van het principe Mens, Proces & Techniek, brengen we samen met jou het huidige risiconiveau van de organisatie in kaart. We opereren niet als externe audit, maar wel als een betrokken teamlid. Samen bepalen we wat je wilt bereiken en wat jouw relaties, partners, verzekeraars, aandeelhouders verwachten van jouw beveiligingsniveau. Geen extra resources nodig, gewoon performant teamwerk.

Inrichtingsfase

Het doel van de inrichtingsfase is het creëren van een gestructureerde aanpak voor informatiebeveiliging en het vergroten van de kans op succesvolle implementatie van maatregelen. De inrichtingsfase bestaat uit verschillende stappen. Het begint met het opstellen van een risicoregister en het bepalen van prioriteiten. Vervolgens wordt er een masterplan opgesteld en een ISMS (Information Security Management System) opgezet.

Uitvoeringsfase

Voortdurende verbetering is een essentieel aspect van de uitvoeringsfase, waarbij maatregelen worden aangepast en verbeterd. Tijdens deze fase worden de beheersmaatregelen voor informatiebeveiliging geïmplementeerd en geëvalueerd. Het proces omvat regelmatige directiebeoordelingen om de effectiviteit van de beveiligingsmaatregelen en het informatiebeveiligingsproces als geheel te waarborgen. Ook kunnen gedragsinterventies worden toegepast om medewerkers bewust te maken van informatiebeveiliging en hen te trainen in het juiste gebruik van de beveiligingsmaatregelen.

Je bent in goed gezelschap

Heb je een vraag? Ontdek hieronder het antwoord.

Het is belangrijk om maatregelen te nemen op het gebied van beveiliging van het netwerk en apparaten,wachtwoordbeveiliging, beperkte toegang, opleiding en bewustmaking, een contingentieplan en regelmatige updates. Het is het beste om een combinatie van verschillende maatregelen te gebruiken en deze regelmatig te evalueren en aan te passen aan veranderende bedreigingen.

Maak ze bewust door een phishingsimulatie te tonen. Dit is een test om in kaart te brengen of medewerkers in staat zijn phishing e-mails te herkennen. Met een phishing simulatie krijg je op een gemakkelijke manier inzicht in het kennisniveau van jouw organisatie op informatiebeveiligingsgebied.

Het is belangrijk om regelmatig back-ups te maken van belangrijke gegevens om te voorkomen dat deze verloren gaan. Daarnaast moet je het netwerk en apparaten beveiligen met bijvoorbeeld firewalls en antivirussoftware. Het hanteren van een sterk wachtwoordbeleid en het beperken van toegang tot gevoelige gegevens is ook van essentieel belang. Verder is het belangrijk om medewerkers op te leiden en bewust te maken van de gevaren van ransomware en hoe deze te voorkomen. Tot slot is het noodzakelijk om regelmatig software en beveiligingsmaatregelen bij te werken.

Als je vermoedt dat jouw bedrijf gehackt is, moet je onmiddellijk stappen ondernemen om de verdere verspreiding van de infectie te voorkomen en de oorspronkelijke oorzaak te identificeren. Hierbij moet je het netwerk isoleren, back-ups herstellen, beveiligingssoftware updaten, autoriteiten waarschuwen en hulp inschakelen van een computerbeveiligingsbedrijf.

Het doel van Vulnerability Scanning is het in beeld brengen van de security bij een organisatie, hoe is dit geregeld en wat de eventuele zwaktes zijn. Een pentest gaat verder dan een vulnerability scan door niet alleen de gevonden kwetsbaarheden weer te geven, maar deze ook daadwerkelijk te proberen uit te buiten. Een pentest is een simulatie van een cyberaanval door een ethische hacker op je computer of netwerkomgeving.

Om persoonsgegevens te beschermen, moet je als verantwoordelijke verschillende stappen nemen, waaronder het opstellen van een beleid, het opleiden van medewerkers en het uitvoeren van regelmatige controles. Het is ook belangrijk om technische en organisatorische maatregelen te nemen om te voldoen aan de wet- en regelgeving.

Vrijblijvend adviesgesprek?

Een IT-security oplossing is geen dagelijkse kost. Het is een proces waar veel bij komt kijken. Met onze jarenlange ervaring weten wij waar we op moeten letten en helpen wij jou graag aan een oplossing die werkt voor jouw organisatie en medewerkers.